🔐 SSH Seguro Além de Mudar a Porta: Guia Completo de Hardening

SSH seguro. Mudar a porta do SSH é uma técnica antiga e não impede ataques reais. Bots fazem varredura em todas as portas hoje em dia. A segurança de um servidor Linux exige camadas, não truques.

Neste guia você verá como blindar o SSH de verdade, reduzindo ataques de força bruta, acessos indevidos e riscos de invasão.

Login no servidor para criar usuário sudo e fazer login

Etapa 1. Faça login ao servidor com ssh usuário root

No prompt de comando do seu PC(funciona também com windows)

Digite a senha do root para login.

Etapa 2. Criar uma nova conta de usuário e senha

Criar diretório ssh para o usuário.

Conceder privilégios Sudo aos usuários no Ubuntu Linux

Conceder privilégios Sudo aos usuários em servidores Almalinux/Rock Linux,RHEL Linux

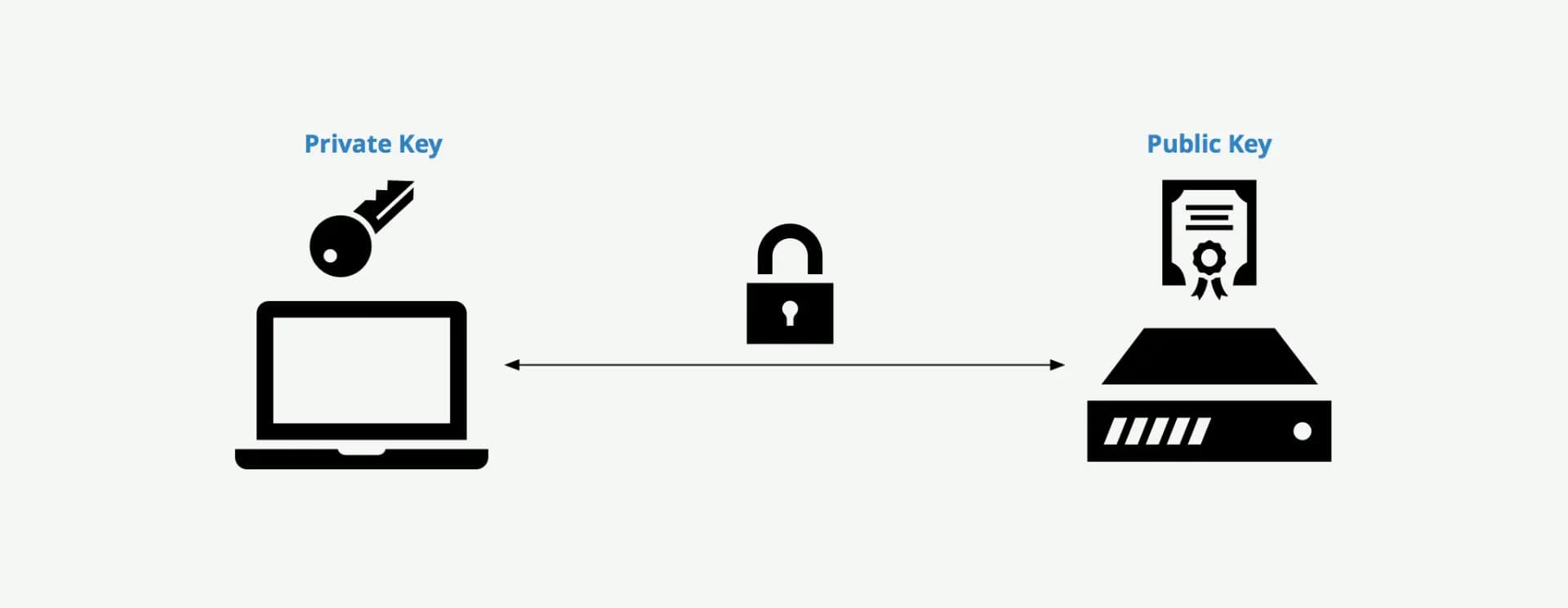

🚫 1. Desative login por senha (use apenas chave SSH)

Essa é a medida mais importante.

Gere a chave no seu computador:

A chave privada e publica serão criadas no seu pc em:

Copie o valor da chave publica para o servidor:

Edite o SSH:

Mantenha uma janela aberta com usuario root no login por segurança até o final das configurações.

Configure:

Reinicie:

✅ Resultado: ataques de força bruta morrem aqui.

Fazendo login com ssh key

Faça login com sshkey mantendo uma conexão ativa em outra janela para se certificar que o login com sshkey foi configurado com sucesso

Se a conexão foi feita com sucesso, vamos desativar o login com senha

👤 2. Proíba login com senha como root

agora que já temos um usuário sudo que consegue fazer login com sshkey precisamos desativar o login com senha como root . edite arquivo de configuração do ssh.

Utilize root apenas com ssh key

🎯 3. Limite quais usuários podem acessar via SSH

No arquivo de configuração do ssh /etc/ssh/sshd_config no final do arquivo adicione os usuários que podem fazer login via ssh

➡️ Mesmo que alguém tenha uma chave válida, sem permissão não entra.

🧱 4. Use Fail2Ban ou CrowdSec (essencial)

Opção clássica: Fail2Ban

Protege contra brute force automaticamente.

Crie o arquivo de configuração personalizada:

Abra o arquivo para edição:

Procure a seção [sshd] e configure-a desta forma:

Opção moderna: CrowdSec

- Baseado em reputação global

- Muito mais eficiente contra bots distribuídos

- Clique aqui para aprender como instalar crowdsec

👉 Ideal para VPS e servidores públicos.

⏱️ 5. Reduza tentativas e tempo de conexão

Menos tentativas = menos ataques úteis.

📊 6. Monitore acessos SSH em tempo real

Ou integre com:

- Zabbix

- Netdata

- Prometheus

- Hetrixtools

🚪 E mudar a porta do SSH… vale a pena?

👉 Sim, mas como camada extra, não como segurança principal.

Ajuda a:

- Reduzir logs poluídos

- Diminuir scans básicos

❌ Não impede ataques avançados

✅ Checklist rápido de SSH seguro

✔ Login por chave SSH

✔ Root com senha desativado

✔ Usuários limitados

✔ Fail2Ban ou CrowdSec

✔ Monitoramento

❓ Perguntas frequentes sobre segurança SSH

🔐 Mudar a porta do SSH é suficiente para garantir segurança?

Não. Mudar a porta do SSH apenas reduz ruído de ataques automatizados simples, mas não impede scanners avançados. A segurança real do SSH depende de autenticação por chave, desativação de login por senha, firewall ativo e proteção contra força bruta com ferramentas como Fail2Ban ou CrowdSec.

🛡️ Qual é a forma mais segura de acessar o SSH em produção?

A forma mais segura é usar autenticação por chave SSH moderna (ED25519), desativar login por senha e root, limitar usuários autorizados e aplicar bloqueio automático de IPs maliciosos. Em ambientes críticos, adicionar autenticação em dois fatores aumenta significativamente a segurança.

🚫 Vale a pena desativar o login por senha no SSH?

Sim. Desativar o login por senha é uma das medidas mais eficazes de hardening do SSH. Isso elimina ataques de força bruta, desde que o acesso por chave SSH esteja corretamente configurado e testado antes da mudança.

🔁 Fail2Ban ainda é eficiente contra ataques modernos?

Sim, o Fail2Ban continua eficiente para bloquear ataques de força bruta tradicionais baseados em tentativas repetidas. Ele é simples, estável e funciona muito bem em servidores com baixo volume de acessos, desde que corretamente configurado.

🌐 CrowdSec é melhor que Fail2Ban para SSH?

Em muitos cenários, sim. O CrowdSec utiliza inteligência coletiva e reputação global de IPs, sendo mais eficaz contra ataques distribuídos e bots modernos. Ele é especialmente indicado para servidores públicos e ambientes expostos à internet. Clique aqui para aprender como instalar crowdsec

🔑 Usar autenticação por chave SSH é seguro?

Sim. A autenticação por chave SSH é extremamente segura quando se utilizam algoritmos modernos como ED25519 e quando a chave privada está protegida por senha local. Esse método elimina o risco de adivinhação de credenciais.

📉 Como identificar ataques de força bruta no SSH?

Ataques de força bruta podem ser identificados analisando os logs do serviço SSH, onde aparecem múltiplas tentativas de login falhas. Ferramentas como Fail2Ban, CrowdSec e sistemas de monitoramento facilitam essa detecção automaticamente.

⚠️ SSH é um vetor comum de invasão em servidores Linux?

Sim. O SSH é um dos principais alvos de ataques em servidores Linux expostos à internet, especialmente quando utiliza senhas fracas ou login root habilitado. Por isso, o hardening do SSH é uma etapa essencial de segurança.

⏱️ Quantas tentativas de login SSH são seguras?

O recomendado é permitir no máximo 3 a 5 tentativas de autenticação antes do bloqueio temporário do IP. Isso reduz drasticamente a eficácia de ataques de força bruta sem impactar usuários legítimos.

🧠 Conclusão

Segurança real no SSH não é mudar a porta.

É eliminar vetores de ataque.